Technologische Souveränität: Management von Abhängigkeiten?

Veröffentlicht am 07.12.2022

Der Begriff digitale Souveränität ist gerade politisch in aller Munde. Für Alexander von Gernler, Abteilungsleiter Research and Innovation bei der genua GmbH, gibt es aber noch ein übergreifendes Konzept: technologische Souveränität. Im Interview erklärt er, was sich dahinter verbirgt und wann Staaten, aber auch deren Bürger und Bürgerinnen technologisch souverän sind.

Gerade scheinen alle über digitale Souveränität zu sprechen. Ist technologische Souveränität ein Synonym oder ein eigenständiges Konzept?

Ich denke, das ist am Ende eine Frage der Perspektive. Für das Bundesministerium für Bildung und Forschung besteht technologische Souveränität zum Beispiel dann, wenn ein Staat und inländische Unternehmen wichtige Technologien verstehen, möglicherweise herstellen und verbessern können. Der VDE (Verband der Elektrotechnik Elektronik Informationstechnik e. V.) sieht es in einer Studie von 2020 ähnlich. Technologisch souverän sei eine Gesellschaft dann, wenn sie so viel Kontrolle über Technologien hat, dass sie ungehindert ihre Prioritäten umsetzen kann. Die digitale Souveränität verwenden tatsächlich viele synonym . Ich persönlich würde sie aber eher als Teilkonzept von technologischer Souveränität sehen, das sich speziell um Kontrolle mit Blick auf digitale Instrumente dreht.

Kontrolle über Technologien, Technologien entwickeln – das klingt, als brauche Deutschland für technologische Souveränität zwingend Technik „Made in Germany“?

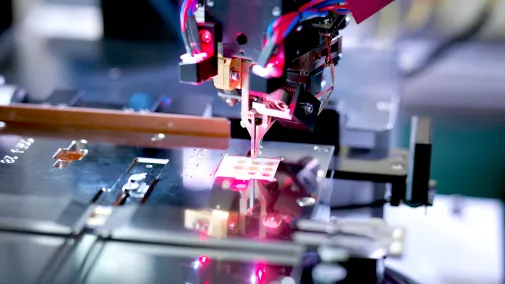

Der Impuls ist nachvollziehbar. Natürlich ist es eine sehr schöne Vorstellung, dass Deutschland technologisch autark ist, Standards setzt und am besten noch die halbe Welt mit seinen Innovationen versorgt. Aber es ist und bleibt eben eine Utopie. Heutzutage ist alles global verflochten, gerade in der IT und der Hardware-Produktion. Vor nicht allzu langer Zeit schlüsselte die Süddeutsche Zeitung auf, wie groß der Anteil chinesischer Technik im iPhone ist. Er ist im Laufe der Zeit immens gewachsen. Globalisierung funktioniert verkürzt gesagt so: Wenn jeder das herstellt, was er besonders günstig kann, profitieren alle. Deshalb hat sich der Gedanke durchgesetzt: Wir machen Pläne, wir machen Hochtechnologie, die Chipfertigung findet dann in Asien statt. Nehmen wir einmal an, jemand möchte den deutschen Computer bauen. Das würde überhaupt nicht funktionieren. Denn allein der Prozessor erfordert Produktionsverfahren, die nicht nur in Asien deutlich billiger sind, sondern die hier niemand beherrscht. Solch ein Kompetenzaufbau wird Jahre brauchen und Millionen kosten. Es gibt natürlich auch Lichtblicke wie den neuen Intel-Standort in Magdeburg. Wir sehen es gerade in Russland: Hier haben die Sanktionen dafür gesorgt, dass man einheimische Autos teilweise ohne Airbag, ABS oder Katalysatoren baut – im Jahr 2022. Die Technik dafür ist zwar alt, in Russland beherrscht sie aber niemand.

Aber wie behält man die Kontrolle?

Man kann versuchen, die Integrationsleistungen, die Generalunternehmerschaft oder die unmittelbaren Dienstleistungen national zu regeln. Und man versucht, so viele vertrauenswürdige Komponenten wie möglich zu integrieren. Es ist auch möglich, Bestandteile über Schnittstellen kontrolliert anzubinden. Am Ende ist es so: Souveränität ist keine Autarkie, sondern schließt die Vermeidung, Diversifizierung und das bewusste Eingehen beherrschbarer Abhängigkeit mit ein. Technologische Souveränität bedeutet für mich zu einem großen Teil Abhängigkeiten zu managen.

Wie leicht ist es denn angesichts der aktuellen geopolitischen Lage herauszufinden, wem man vertrauen kann?

Zu 100 Prozent kann man wahrscheinlich niemandem vertrauen. Es würde schon viel helfen – Stichwort: Management von Abhängigkeiten –, gegenseitige Abhängigkeit zu schaffen. Dann schwindet auf der anderen Seite die Motivation, jemanden zu hintergehen. Umgekehrt schafft eine wechselseitige wirtschaftliche Abhängigkeit alleine auch kein Vertrauen, wie wir an Russland oder China sehen. Leicht ist es auch deshalb nicht, weil die reine technische Korrektheit keine volle Sicherheit bietet. Ich war vor einiger Zeit auf einer Messe, auf der ein Vertreter eines chinesischen Unternehmens auf dem Podium stand. Er legte dem Publikum glaubhaft dar, wie sehr sein Unternehmen alle möglichen Regeln des Software Engineerings einhalte und höchste handwerkliche Professionalität an den Tag lege. Er sprach über Nachweise für das BSI, unser Bundesamt für Sicherheit in der Informationstechnik, und das britische GCHQ, das Government Communications Headquarters. Zudem wies er darauf hin, wie gut der Firmensitz und die Produktionsanlagen abgesichert seien. Mein Eindruck war jedoch, dass er beim Fachpublikum so gut wie kein Vertrauen wecken konnte. Am Ende bleibt eine grundsätzliche Frage offen: Ist das Unternehmen erpressbar oder muss es sich im Zweifel politischem Druck beugen? Vertrauen erwächst nicht allein aus dem reinen Nachweis technischer Korrektheit. Da braucht es mehr: Welche Haltung herrscht im Herkunftsland des Unternehmens vor, zum Beispiel mit Blick auf Bürgerrechte? Welche politischen Interessen hat dieses Land? Gab es in dem Unternehmen in der Vergangenheit Datenskandale? Und selbst wenn sich solche Fragen nicht zufriedenstellend beantworten lassen, kann es heutzutage schwierig sein, auf die Technologie zu verzichten.

Weil bestimmte Technologien eben aus wirtschaftlichen Gründen nur in einigen Regionen produziert werden?

Genau. Es ist bereits für den Einzelnen schwer, technologisch souverän zu sein. Er ist zum einen der Macht des Marktes stärker ausgesetzt. Zum anderen müssen wir auf den gesellschaftlich-kulturellen Kontext schauen, in dem wir leben. Ein kleines Beispiel: Meine Kinder waren in der Kita, und die Eltern hatten eine WhatsApp-Gruppe. Wir selbst wollten WhatsApp nicht nutzen, aber das abzulehnen war keineswegs einfach. Die Gefahr, sich gesellschaftlich auszuschließen, ist immer da. Dies lässt sich auch auf Unternehmen beziehen. Da ist der schärfste Konkurrent auf eine effiziente Cloud-Lösung umgestiegen, und seitdem laufen dessen Geschäftsprozesse schneller. Jetzt kann das Unternehmen sagen: „Wir legen großen Wert auf Datenhoheit und die ist mit dieser Lösung nicht gesichert.“ Aber vielleicht brechen aufgrund dieser Entscheidung am Ende Umsätze weg…

Technologische Souveränität betrifft die gesamte Bevölkerung . Und damit auch das Grundrecht auf informationelle Selbstbestimmung?

Dabei geht es gar nicht so sehr um die freie Entscheidung, welche Online-Dienste ich nutze. Es geht vielmehr darum, selbst zu bestimmen, was mit den Informationen über mich passiert, oder mit den Informationen, die ich für wichtig halte. Das hat auch mit politischer Willensbildung zu tun. Folgende Situation: Ich lese im Internet das Wahlprogramm einer Partei, deren politische Ansichten ich nicht teile – nach dem Grundsatz „Kenne deinen Gegner!“. Ich möchte nicht, dass mein Nachbar das digital nachvollziehen kann, weil ihm der Kontext fehlt und er daraus vielleicht ganz andere Schlüsse zieht. Kurz: Informationelle Selbstbestimmung heißt, dass ich Entscheidungsfreiheit darüber habe, welche Informationen von mir anderen zugänglich werden und wie diese anderen Personen damit umgehen können. Hier wurde ein Urteil des Bundesverfassungsgerichts in den digitalen Raum übertragen.

Und das Bundesdatenschutzgesetz sowie die DSGVO standen und stehen im Dienst unserer Selbstbestimmung?

Korrekt. Und obwohl beide eigentlich inhaltsgleich sind, gibt es einen zentralen Unterschied: Das Bundesdatenschutzgesetz mag sehr umfassend gewesen sein, war aber zahnlos. Die DSGVO schützt die informationelle Selbstbestimmung – und damit die technologische Souveränität des Einzelnen – viel besser, weil sie strafbewehrt ist. Und plötzlich ist die Wirtschaft gezwungen, ihre Produkte anzupassen und dabei Konzepte wie Privacy by Design mitzudenken.

Grundrecht Nummer zwei betrifft die Integrität der informationsverarbeitenden Ausrüstung. Wie steht es darum?

Dieses Grundrecht dient streng genommen dem Schutz der informationellen Selbstbestimmung. Es geht darum frei zu entscheiden, welche Daten und Informationen ich digital preisgebe. Ein Computer, ein Smartphone, aber auch eine App müssen das schützen, was geheim bleiben soll. Technologische Souveränität ist dann sogar demokratiekritisch. Wenn ein Mensch Angst haben muss, dass der eigene Browserverlauf oder ein privater Chat über Politik ihm Nachteile bringen, wird er seine Verhaltensweise ändern.

Dann sind demokratische Staaten doch aber auch in der Pflicht, dieses Grundrecht zu schützen, oder?

Sie können Menschen dabei helfen, indem sie ihnen eine vernünftige Entscheidungsgrundlage bieten. Genau das hat das BSI mit seinem IT-Sicherheitskennzeichen im Sinn, eine Art Ampelsystem. Dieses werden zunächst vor allem Geräte bekommen, die in so gut wie jedem Haushalt benutzt werden, zum Beispiel Internetrouter oder Webmail-Dienste. Das BSI wird den Status solcher Dienste und Geräte regelmäßig überprüfen: Sind mittlerweile Sicherheitslücken bekannt geworden? Hat der Hersteller Patches veröffentlicht? Gibt es den Hersteller überhaupt noch? Und falls irgendeine Bedingung verletzt wird, wechselt die Farbe des jeweiligen Sicherheitskennzeichens von Grün auf Gelb oder auf Rot.

Sie haben bereits das Thema Cloud angesprochen. Die Entwicklung, dass private und geschäftliche Daten in die Cloud wandern, ist wohl kaum noch aufzuhalten. Und Wie sicher sind die Daten in der Cloud?

Tatsächlich ist diese Entwicklung nicht aufzuhalten. Ich bin kein Nostalgiker. Dennoch sage ich, dass wir wachsam bleiben sollten. Wir müssen genau schauen, wem wir Daten geben. Da ist auch die regulatorische Seite gefragt. Die EU ist hier aktiv geworden: Der Digital Services Act und der Digital Markets Act sind hoffentlich der Beginn einer Einhegung des aktuellen „Wildwest-Zustands“. Unternehmen müssen dann EU-Regularien befolgen, wenn sie ihre Dienste innerhalb Europas anbieten. Das kann Vertrauen schaffen und technologische Souveränität schützen. Als EU sollten wir uns da keinesfalls unterschätzen: Wir haben eine enorme Marktmacht, denn unser Binnenmarkt ist attraktiv. Und das Beispiel DSGVO spricht Bände: International bemüht man sich sehr darum, sie einzuhalten.

Kann ein Staat nur mit einer sicheren IT technologisch souverän sein?

Das ist absolut essenziell, sonst könnte dieser Staat seinen Pflichten gegenüber der Gesellschaft nicht mehr nachkommen. Innere Sicherheit hängt nicht zuletzt vom Schutz vertraulicher Inhalte ab. Aber schon, wenn nichtöffentliche Gespräche publik würden, könnte das Ansehen eines Staates beschädigt werden und dies seine Verhandlungsposition schwächen. Damit so etwas nicht passiert, hat Deutschland das BSI, das für Technologien in staatlicher Verwendung Zulassungen erteilt. Nach dem Schema: Hardware X oder Software Y ist für einen genannten Einsatzzweck zulässig. Und wenn es um sehr sensible Dinge gehen soll, kann man immer noch eine stationäre IT nehmen und diese vom Internet trennen. Die Basis ist und bleibt aber sichere IT-Technik. Vorherige intelligente und nachhaltige Förderung sensibler Technologie bietet Staaten die Möglichkeit, handlungsfähig zu bleiben.

Haben Deutschland und die EU die richtigen Technologien gefördert?

Man hat hierzulande, aber auch in Europa, die Bedeutung von Technologien und die Entfaltungsmöglichkeiten bestimmter Innovationen unterschätzt. Jetzt befinden wir uns in einer Art Aufholjagd. Der letzte Bericht der Expertenkommission Forschung und Innovation (EFI) beschreibt dies und erwähnt hier auch KI und Cloud Computing.

Welche Rolle spielt dabei Open Source?

Open Source ist einer der vielen Bausteine, mit dem sich Sicherheitsrisiken kontrollieren lassen. Einfach, weil ein Staat dann die Möglichkeit hat, Technik auf ihre Sicherheit hin zu überprüfen. Allerdings handelt es sich bei den heutigen Anwendungen um zig Millionen Zeilen Quellcode. Die Möglichkeit, das zu prüfen, besteht da also oft nur theoretisch.